与基于文件的攻击不同,无文件恶意软件不利用传统的可执行文件。无文件攻击滥用操作系统内置的工具进行攻击。由于没有可执行文件,就没有可供防病毒软件检测的签名。这就是无文件攻击如此危险的部分原因——它们能够轻松避开防病毒产品。

在攻击中使用无文件恶意软件的原因有哪些呢?昆明亭长朗然科技有限公司网络安全专员董志军表示:第一是隐蔽性,无文件恶意软件使用合法工具,这意味着几乎不可能将无文件攻击中使用的工具列入黑名单。其次是普及性,用于无文件恶意软件的合法工具都是默认安装的。攻击者无需创建或安装任何自定义工具即可使用它们。最后是可信性,这些工具经常被使用,深受信任。在企业环境中,出于合法目的运行无文件恶意软件工具的情形并不少见。

典型的无文件型攻击借助哪些工具呢?常见的包括:PowerShell,WMI,.Net,宏。借助这些工具的常见的无文件恶意软件包括:Cobalt Kitty、Ramnit网银木马、Emotet、TrickBot、Ryuk、GandCrabs、宏病毒以及Ursnif变种。

那么,当恶意软件的传播者开始利用无文件型恶意软件时,会出现什么新的神奇效应呢?

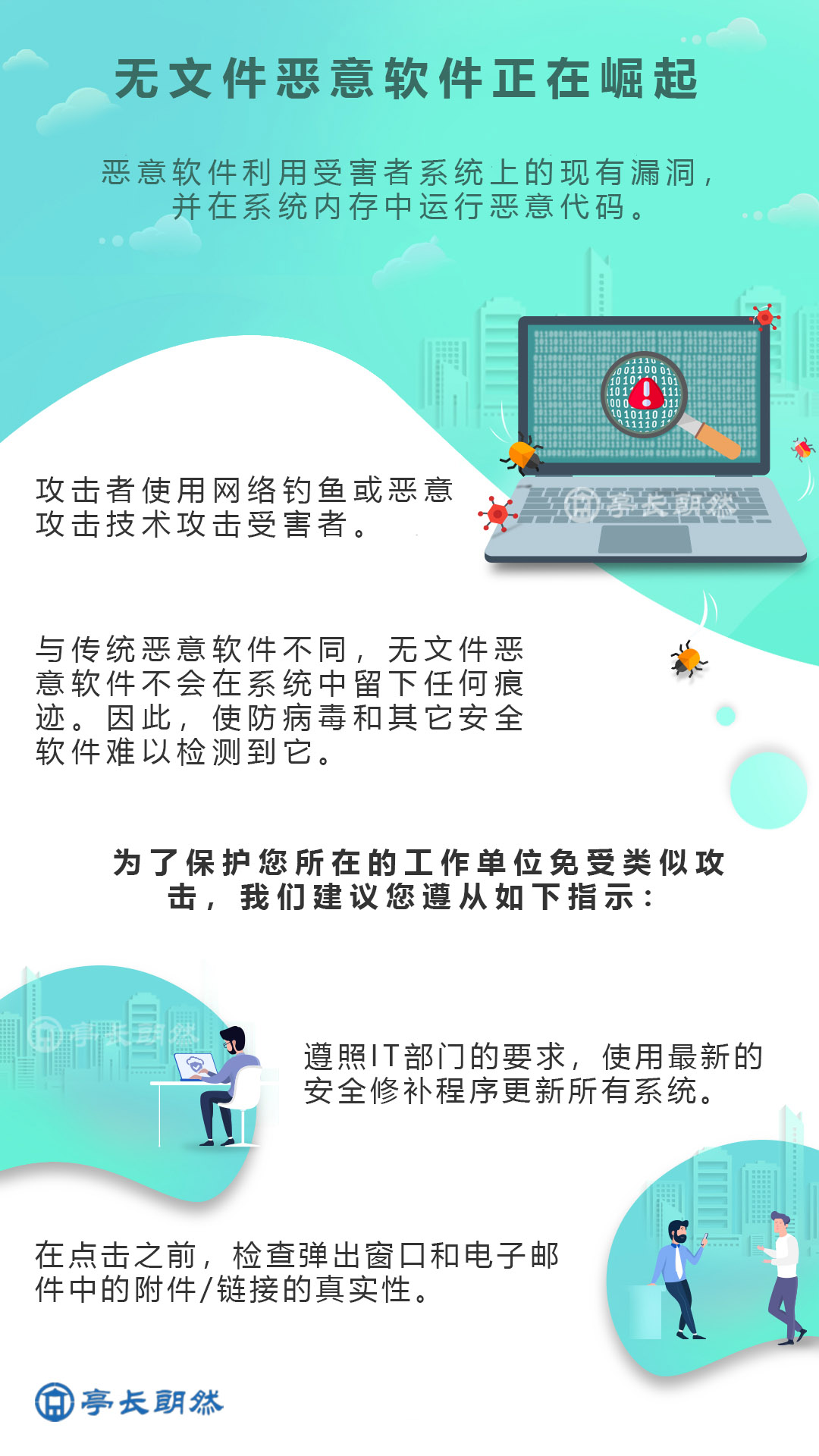

- 恶意软件利用受害者系统上的现有漏洞,并在系统内存中运行恶意代码。

- 攻击者使用网络钓鱼或恶意攻击技术攻击受害者。

- 与传统恶意软件不同,无文件恶意软件不会在系统中留下任何痕迹。因此,使防病毒和其它安全软件难以检测到它。

为了保护您所在的工作单位免受类似攻击,我们建议您遵从如下指示:

- 遵照IT部门的要求,使用最新的安全修补程序更新所有系统。

- 在点击之前,检查弹出窗口和电子邮件中的附件/链接的真实性。

如下,我们向您分享一张电子宣传图片。为了帮助客户提升用户们和IT人员们的信息安全意识,昆明亭长朗然科技有限公司制作了大量的安全宣教素材,如果您有兴趣,在保留我司LOGO及字号的情况下,可以免费在组织机构内部使用。需要印刷品使用的也欢迎联系我们,以免费或者以付费的方式获取高清版PSD源文件。当然,如果您需要为关键岗位人员提供更深的安全意识知识内容,也欢迎联系我们,索取作品清单并洽谈采购事宜。